Nerds

Tweet

- Humor - Frases De Informática

"....Quem não clica não petisca!..." DITADOS INFORMATIZADOS:Quem com vírus infecta, com vírus será infectado! Mais vale um arquivo na mão do que dois baixando... Não adianta chorar pelo link clicado!A pressa é inimiga da conexão!...

- Vírus

Vírus são programas de computador que inicialmente possuíam como objetivo ?apenas? impedir ou dificultar o uso do micro. Os vírus evoluíram e hoje são usados comercialmente e como arma de guerraentre empresas...

- Virus Do Twitter: Saiba Como Se Defender!

Se você foi contaminado pelo vírus do Twitter, a dica é apagar os cookies do seu navegador e mudar sua senhaOntem o Twitter foi afetado por uma grande falha de segurança que permitia que qualquer pessoa incluísse códigos maliciosos ao Search do...

- Monitoramento De Redes Em Empresas

Autor Olhar Digital Veja Video da Materia Aqui Apesar de ser necessário, o funcionário também tem direito de manter sua privacidade Links :Antivírus gratuitos: qual deles é o melhor? Comodo Internet SecurityZone Alarm Free Visualização...

- Veja Como Evitar Que Sua Senha Vá Parar Na Web

Especialistas descrevem o que fazer para evitar que e-mails e senhas vão parar na internet O vazamento de mais de 30 mil senhas dos usuários dos serviços Hotmail, Gmail e Yahoo! mostra a necessidade de manter dados pessoais da maneira mais segura...

Nerds

Vírus ? Onde se alojam

Vírus ? Onde se alojam

O programador de vírus pretende que sua cria fique o mais oculta possível. Quanto mais experiente for este programador, mais oculto conseguirá fazer com que seja o seu vírus. Os locais mais comuns para alojamento de vírus são:

- pastas ocultas e de sistema

- embutido em outro programa ou arquivo

- setor de boot

- memória RAM

- como entrada no REGISTRO do Windows

- como nome de um processo do Windows

- fazendo-se passar por um programa ou arquivo comum, como o bloco de notas, calculadora, ocumento do Office

- nos arquivos de inicialização

Vírus ? Como criar vírus

Vírus são criados por programadores. Sendo assim, para criar vírus, você no mínimo precisa saber um pouco de programação. A linguagem para criação de vírus pode ser qualquer uma: C, Pascal, Basic, Assembler, Delphi, Visual Basic, etc... Os vírus mais devastadores dos últimos anos foram criados em linguagens de script para a Internet. Existem sites e softwares que criam vírus automaticamente. São vírus bastante limitados e facilmente detectados por antivírus.

Vírus ? Como os vírus entram no micro

Os vírus entram no micro do usuário através de uma das seguintes portas de entrada:

? Mídia contaminada - disquete, CD-Rom, CD-R, DVD, fita DAT, etc...

? Rede Local ? um micro infectado poderá disseminar o vírus entre os demais micros da rede.

? Internet ? Não é só os downloads que podem trazer arquivos contaminados para o seu micro. Existem vírus ativos circulando pela Internet a espreita de micros vulneráveis. Basta conectar.

? E-Mail ? O E-Mail em si não contém vírus. Mas os vírus usam (e muito) o E-Mail para se propagar. Seja através dos anexos, códigos maliciosos embutidos no corpo dos E-Mails formatados

em HTML ou as mais recentes técnicas de scammer: envio de ?iscas? em forma de E-Mails falsos ou que levam para páginas falsas, geralmente de bancos.

Vírus ? Como proteger o micro contra vírus

A proteção contra vírus não se limita ou se resume apenas à instalação do antivírus. Você precisa adotar também um comportamento seguro:

ATITUDE SE SEGURANÇA ? Toda a maldade que existe nas ruas das grandes cidades migrou para a Internet. Da mesma forma que já não andamos nas ruas ostentando relógios e telefones celulares e evitamos certos lugares, horários e tipos, precisamos adotar também, na Internet, uma atitude defensiva:

? O E-Mail será a grande porta de entrada de vírus e outras pragas virtuais. Configurá-lo corretamente, seja de forma manual ou usando algum programa de proteção de E-Mail, já vai poupa-lo de muitas

dores de cabeça.

? Mensagens suspeitas, mesmo vindo de pessoas conhecidas, devem ser confirmadas por telefone ou por outra conta de E-Mail.

? O hábito da troca de arquivos, como fotos pornô, mensagens de otimismo em Powerpoint, joguinhos e documentos por E-Mail, deve ser reavaliado. Se não puder bloquear todo e qualquer anexo, pelo

menos deixe bloqueado e só desbloqueie conforme for se certificando da segurança do anexo.

? Também é importante saber ler o cabeçalho de uma mensagem em busca de informações adicionais sobre o remetente.

? Programas de criptografia e esteganografia oferecem proteção adicional a E-Mails e arquivos trocados pela Internet.

? Se você estiver sendo importunado(a) através do E-Mail, poderá entrar em contato com o provedor do atacante através do E-Mail abuse@nome_do_provedor.com.br. Caso o provedor não tome nenhuma providência, você poderá acionar a ASSOCIAÇÃO. Em último caso, poderá entrar com uma ação contra o provedor junto ao PROCON. O provedor é o responsável pelos atos de seus clientes.

Às vezes é muito difícil encontrar a pessoa que está nos prejudicando, já o provedor não.

UM CASO: Uma certa pessoa usava um E-Mail do BOL com senha podre. Alguém descobriu esta senha, se apossou da conta e começou a responder as mensagens que chegavam com ofensas e impropérios. Várias tentativas de contato com a administração do BOL não deram em nada. O suporte alegava (e com certa razão) que a responsabilidade da senha é do usuário e sugeriu que ela abrisse outra conta de E-Mail usando uma senha mais forte. Na época não havia a disponibilidade e facilidade que se tem hoje com as conexões por banda larga. Deixar uma máquina conectada por dial-up entre 10 e 20 horas para quebrar uma senha era inviável. Optou-se por ?matar? a conta. Bastou o envio de SPAM usando aquele endereço de E-Mail para que o próprio BOL bloqueasse a conta. Mesmo tendo perdido a conta de E-Mail, foi melhor que ter seus E-Mails respondidos por outrem, com piadinhas, impróprios e comentários jocosos. Atualmente seria mais adequado quebrar a senha e reaver a conta. Mas nem sempre temos tempo ou recursos para as melhores soluções.

UMA SEGUNDA OPINIÃO ? A instalação de dois antivírus na mesma máquina é possível e até recomendada por alguns especialistas em segurança. O resultado pode ser um aumento na segurança contra vírus, como também pode ser o funcionamento irregular dos programas antivírus. Experimente por conta própria.

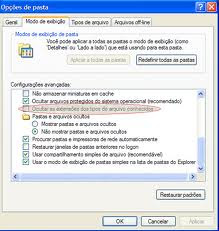

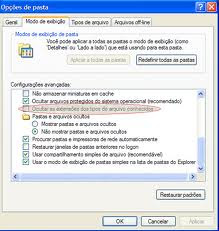

EXTENSÃO DE ARQUIVOS ? Quando o sistema operacional é instalado, ele oculta as extensões de arquivos mais comuns e também as pastas e arquivos de sistema. Embora este procedimento seja útil para proteger o usuário leigo de si próprio, acaba sendo útil ao hacker para o envio de arquivos mascarados. Se a extensão do arquivo for .exe ela não será exibida. Se o hacker enviar um arquivo do tipo currículo.doc.exe, ele será exibido como sendo Currículo.doc, mesmo sendo um arquivo executável. Por sorte os antivírus e Webmail estão bloqueando mensagens que contenham anexos .exe. Mas se o arquivo for compactado, ele será ignorado por esta regra de proteção: Para exibir extensões de arquivos e pastas e arquivos ocultos, abra o Windows Explorer e acesse o menu Ferramentas -> Opções de pasta - > Modos de exibição.

Vírus em telefones celulares

Com o tempo os telefones celulares e PDAs se transformaram em microcomputadores de bolso com acesso a Internet. Rodam e executam programas e acessam sites formatados ou convertidos em WAP. No Brasil o número de pessoas que acessam a Internet pelo celular ainda é reduzido. Mas na Ásia já existem os primeiros casos de vírus por celular. A última notícia que recebemos a respeito fala sobre um vírus que comandou ligações em massa para a polícia local. Na Europa e na América do Norte já começam a aparecer os primeiros casos de vírus de celular. Em mais um ou dois anos o Brasil será alvo deste tipo de vírus.

Leia também: Virus

Tweet

loading...

- Humor - Frases De Informática

"....Quem não clica não petisca!..." DITADOS INFORMATIZADOS:Quem com vírus infecta, com vírus será infectado! Mais vale um arquivo na mão do que dois baixando... Não adianta chorar pelo link clicado!A pressa é inimiga da conexão!...

- Vírus

Vírus são programas de computador que inicialmente possuíam como objetivo ?apenas? impedir ou dificultar o uso do micro. Os vírus evoluíram e hoje são usados comercialmente e como arma de guerraentre empresas...

- Virus Do Twitter: Saiba Como Se Defender!

Se você foi contaminado pelo vírus do Twitter, a dica é apagar os cookies do seu navegador e mudar sua senhaOntem o Twitter foi afetado por uma grande falha de segurança que permitia que qualquer pessoa incluísse códigos maliciosos ao Search do...

- Monitoramento De Redes Em Empresas

Autor Olhar Digital Veja Video da Materia Aqui Apesar de ser necessário, o funcionário também tem direito de manter sua privacidade Links :Antivírus gratuitos: qual deles é o melhor? Comodo Internet SecurityZone Alarm Free Visualização...

- Veja Como Evitar Que Sua Senha Vá Parar Na Web

Especialistas descrevem o que fazer para evitar que e-mails e senhas vão parar na internet O vazamento de mais de 30 mil senhas dos usuários dos serviços Hotmail, Gmail e Yahoo! mostra a necessidade de manter dados pessoais da maneira mais segura...